国際ジャーナリスト・山田敏弘 新著『サイバー戦争の今』第1章・第2章【試し読み】

IoT化が進むなか、すべての電子機器が一斉に乗っ取られるリスクも大いに高まっている。2019年10月には、危機感を募らせた日本政府は日本のインフラがサイバー攻撃にあった場合、その報告を義務づける法案を採択(全然報道されていないが)。事実、高速増殖炉もんじゅがマルウェアに感染していたこともあり、日本も決して対岸の火事ではない。現在のサイバー戦争のフロントラインを追い、詳しく解説し、そのうえで日本はどうするべきなのかを問う『サイバー戦争の今』の第1章と第2章【無料公開】として本書籍そのままに公開します。

まえがき

「日本企業を攻撃してくれればカネを払う」。

インターネットの奥深くにあるダークウェブ(闇ウェブ、第1章参照)でこんなメッセージが掲載されたのは、2019年7月18日のことだ。

著者の取材に応じたある欧米の情報機関関係者によれば、彼らがチェックしている闇サイトでは2019年に入ってから特に、韓国人と思われるハッカーたちが活動を活性化させているという。そこで検知された数多くのメッセージの中に、冒頭の日本企業への攻撃を依頼する韓国人のメッセージが書き込まれていたのである。

これまでも日韓の間には慰安婦問題などで対立はあったが、最近になって特に悪化するきっかけとなったのは、2018年10月の徴用工賠償問題だった。同年11月には文在寅政権が一方的に、慰安婦問題日韓合意を破棄することになった。その翌月には、韓国軍が海上自衛隊のP -1哨戒機に対して火器管制レーダーを照射。2019年に日本が韓国に対する輸出規制を強化すると、韓国側は日韓の軍事情報包括保護協定(GSOMIA)を破棄すると揺さぶりをかけた(後に失効回避)。戦後最悪と言われる関係に陥っている。

そもそも韓国は、以前からサイバー空間で日本に対して「怪しい」動きを見せていた。韓国製の機器から異常なパケット(通信)がユーザーの知らない間に送られていると指摘する専門家もいるし、韓国企業のメッセージアプリなどについても、日本の公安当局者に言わせれば、「韓国の情報機関である国家情報院はユーザーのメッセージを見放題だ」という。

そのような背景もあり、最近では特に両国間の関係悪化で、韓国が日本に対してサイバー攻撃を激化させていると聞いていた。一例を挙げれば、レーダーなどを扱う日本の「軍事」企業などが、韓国からサイバー攻撃を受けていると関係者らが取材で認めている。企業としてそれを公表すると悪評が広がる恐れがあるため、対外的にその事実が漏れないようにしているとも。

それが、ダークウェブでも、韓国人ハッカーたちが日本を標的にすべく動いているというのだ。前出の情報関係者はダークウェブで、「日本のろくでなしに思い知らせてやる」「日本製品を買ってカネを与えるなんて、韓国人はなんてバカなんだ」「韓国政府は目を覚まして、攻撃せよ」といった発言が飛び交っているのを、画像などを示して説明した。

冒頭の、日本企業への攻撃を依頼するというポストの発信者は、「韓国陸軍の関係者」の可能性が非常に高いことがわかったという。このポストにはロシア系ハッカーが反応した。「攻撃相手のリストと、あなたの携帯番号、3・4ビットコイン(1ビットコイン=2019年11月20日時点で約87万円)を支払え」。

それに対して韓国人ハッカーが「電子メールアドレスを教えてくれ」と質問してやり取りは終わる。実際に日本の企業に攻撃が起きたのだろうか。すでに述べたとおり、日本企業は受けた攻撃を公表しない傾向が強いため、その顛末は見えてこない。個人情報などが漏洩するといった被害でも出ないと、内輪で対処して終わってしまうからだ。

ただそれでは、他の企業なども一向に対策措置を取れなくなる。日本がどんな攻撃を受けているのかを把握することなく、将来的な防衛や対策には乗り出せない。

今回発覚した韓国陸軍関係者のメールのやりとりでは、特に気になるポイントがある。3・4ビットコインのような大金を支払ってまで日本企業を攻撃しようとするのは、韓国軍の個人による依頼とは考えにくいということだ。つまり、背後にはより大きな何者かが存在している可能性がある。前出の情報関係者は言う。「韓国の政府や軍、政府に近い企業。そのどれかが背後にいると考えていいでしょう」。

今、インターネットなどネットワーク化されたデジタル世界、すなわちサイバー空間では、こうした工作が至る所で行われている。ビジネスでは日韓関係悪化に伴う冒頭のような企業を狙ったサイバー攻撃が日常的に行われ、一方で安全保障の面では他国への選挙介入や核施設へのサイバー工作など、各国が水面下で「サイバー戦争」を繰り広げているのである。物理的な軍事衝突が起きるような現場でも、サイバー攻撃なくして戦闘で勝利はないという時代になっている。紛争がない平時でも、世界各国はサイバー攻撃で、有事に向けた準備を活発に行う。国家間の交渉なども優位に運べるよう、サイバー攻撃でスパイ工作をするのも常識だ。

本著では、そうしたサイバー戦争の実態を関係者などへの取材から浮き彫りにし、国際情勢や外交、社会問題などとの関連性を踏まえて、「サイバー空間」という人類の歴史におけるまったく新しい領域が、世界中の人々にどんな影響を与えるのかについて読み解いていく。

もはやサイバー空間では、犯罪も、戦争も、スパイ工作も、手段はそう変わらなくなっている。パソコンやネットワークに侵入し、内部のシステムを不正に操作する。銀行口座のパスワードを盗むことから、セレブのプライベート写真を盗んだり、企業のパソコンの情報をほとんど消去することも、工場で作業を不正操作して破壊をもたらすことも、停電も、コンピューターで実行できてしまう。

世界では、これからますますデジタル化やネットワーク化、AIによるオートメーション(自動)化が進む。先進国である日本も、そんな世界を先導していくことになる。だが、日本はそうした世界に向かう準備はできているのだろうか。世界の現実を知った上で、日本の現状とこれから進むべき道を探ってみたいとも思う。

人類がもう切り離すことができなくなったサイバー領域で繰り広げられているサイバー戦争の実態が、本著を読めば余すことなく理解してもらえるはずである。

山田敏弘

第 1 章 イントロダクション

サイバー攻撃とは何か?

東京オリンピックを前に活発化する

スピアフィッシング・メールの無差別ばらまき

2018年の冬、東京都の中心部にあるオフィスの会議室で、筆者は欧米の諜報機関でサイバースパイ(工作員)を指揮していた人物と向き合っていた。

自身も元ハッカーでサイバースパイでもあったこの人物は、ノートパソコンで証拠画像などを見せながら、日本が受けているサイバー攻撃について次々と事例を挙げた。例えばこんなケースだ。

2018年9月から、日本人17万4000人ほどに、ある奇妙な電子メールが届いた。メールの件名には「東京2020ゲーム無料チケットとギフト」と記入されており、メールの本文にはこんな文言が書かれていた。

「東京ゲーム愛好家

私は、以下のリンクを使用して登録することで、家族や友人に無料のチケットを提供することを夢見ています。

http://〜(実在するホームページのリンク)

あなたの個人情報と銀行を提供することにより、$600の賞を獲得する機会があります(原文まま)」

日本人が見れば「ん?」となるような、あまりにも下手な日本語の文面だった。

このメールは、スポーツ関連の商品を買っていたりスポーツイベントに参加するなど、とにかくスポーツに興味がある個人や、メディアやスポーツ関連企業とつながりのある人たちに送りつけられた。

私たちの日常生活にスマートフォンやパソコンなどコンピューター機器が必要不可欠になっている昨今、サイバー攻撃やサイバーセキュリティという言葉はしょっちゅうニュースなどで聞かれるようになっている。これまで以上にサイバーセキュリティの重要性が語られる現在に、こんなお粗末な日本語の怪しいメールに書かれたリンクをクリックしてしまう人がいるとは思わないかもしれない。だが蓋を開けてみると、約17万4000人のうち、実に9258人もの人たちがリンクをクリックしてしまったのである。意味がわからないから、好奇心をくすぐられてクリックしてしまったのだろうか。

まんまとこのサイバー攻撃の餌食になり、多くの人たちが自覚のないままに事実上パソコンを乗っ取られる事態に発展しているという。

これは「スピアフィッシング・メール」と呼ばれるサイバー攻撃だ。この攻撃は、特定の個人や企業などに偽のメールを送り、リンクなどをクリックさせることでマルウェア(悪意ある不正プログラム)を感染させ、パスワードや個人情報などを詐取する手口である。その結果、知らないうちにパソコンが乗っ取られてしまうのだ。

乗っ取られたパソコンは、新たな攻撃や犯罪行為の踏み台にされてしまうケースが少なくない。つまり、このメールに引っかかった被害者のパソコンが、別の攻撃の加害者となってしまう可能性があるのだ。この手のメール攻撃は、サイバー犯罪のみならず、政府系サイバー攻撃者(ハッカー)による工作にも広く使われている。

欧米の元サイバースパイによれば、「先述の東京五輪に絡めたこのメールによる工作は、中国政府系ハッカーによるサイバー攻撃キャンペーンの一環だったことを突き止めている」という。彼らがこのキャンペーンで狙っている標的は、2020年に開催される東京オリンピック・パラリンピックであり、「その目的は、日本の評判にダメージを与えることに絞られています。これまで中国はサイバー攻撃で、企業や研究機関などからは知的財産を、政府や公共機関からは機密情報などを奪おうとしてきました。だが五輪に向けての狙いは、レピュテイション・ダメージ(評判の失墜)に絞られています」と、この人物は断言する。

会議室でこの元スパイは、淡々と攻撃キャンペーンの実態を披露した。非常にフレンドリーな口調のこの人物は、「ヤマダサン」と説明の中で何度もこちらに呼びかけながら、マシンガンのように話を続けた。

次々と日本に対するサイバー攻撃の実態が語られる中で、筆者は暗澹(あんたん)たる気持ちになっていた。というのも、こうした攻撃について、日本では一切報じられていないからだ。にもかかわらず、目の前にいる欧米の元サイバースパイは、日本が受けている被害について詳細に語っているのだ。

彼の言う「レピュテイション・ダメージ」とはどういう意味なのか。筆者が問うと、彼はこう答えた。

「まず、中国は2008年に開催した北京五輪よりも、ライバル国である日本の東京五輪が評価されることは望ましくないと考えています。もちろん、攻撃では金融機関やクレジットカード会社などが攻撃にさらされ、経済的な損失が出ることもあり得ますが、中国政府系ハッカーの真の目的は、金銭よりもターゲット企業などの信用を貶おとしめることです。なぜなら、彼らは政府などに雇われてカネで動いているため、金銭的には困っていないからです。

スポンサー企業などが攻撃によって被害を露呈すれば、ほかのスポンサーや参加者に『恐怖心』を与えることができます。そうなれば、サービスや実験的な試みなども控えめにならざるを得ません。長い目で見れば、五輪後も、外国の多国籍企業などがセキュリティの弱い日本への投資や進出を躊躇してしまう可能性もあるのです。そういうイメージが広がれば、日本に対抗して中国はビジネス面でも有利になると考えている。過去を振り返ると、五輪などの大会を狙ったサイバー攻撃では、1年も2年も前から攻撃の準備は始まるものなのです」。

そして、この元サイバースパイは、また別のケースについて話を始めた。

冒頭のスピアフィッシング・メールで9000人以上が被害に遭ってから1

0日後、再び「無料チケットオリンピック」というタイトルの怪しいメールが、今度は日本人46万人に対して送りつけられた。メールの内容は、やはりオリンピックに絡んだものだった。

「東京2020夏季オリンピック(19500円)への無料航空券をおとどけします

東京2020ゲームに興味を持っていただきありがとうございます

詳細を登録するには、下のリンクをクリックしてください

www〜(ウェブサイトのリンク)

さらに、オリンピック商品を購入できる68000円のギフトバウチャーがプレゼントされます(原文まま)」

前回よりも日本語が流暢なのがわかる。このメールは、46万人中3万人以上がクリックして、マルウェアに感染したことが判明している。

ここまでの例からわかる通り、20年の東京五輪を狙っているとされるサイバー攻撃はすでに始まっているのである。

このようなサイバー攻撃は、日々世界中で発生している。被害が表沙汰になるものだけでなく、表面化しないケースや、被害者が攻撃に気づいていないこともある。国家なら安全保障の問題で攻撃被害を明らかにしない場合が多いし、民間企業なら株主や取引先を意識して、攻撃を内々で処理してしまうという由々しき現実もある。

ただはっきりと言えることは、世界中でありとあらゆるサイバー攻撃が起きており、間違いなく、数多くの被害が出ているということだ。機密情報の漏洩や、知的財産を盗むスパイ工作、金銭目的の大規模犯罪、他国への選挙介入工作、インフラ施設や軍事関連施設への破壊工作など、枚挙にいとまがない。

そして今、サイバー攻撃は、国家間の摩擦を生み、戦争の形を変え、国の政策にも多大なる影響を与えるまでの大きな課題になっている。

どこからでも核攻撃できるように整備されたインターネット

筆者が初めて国際情報誌ニューズウィークの日本版でサイバー戦争の特集記事を執筆したのは、2011年のことだった。当時、サイバー攻撃と言ってもピンとこない人が多数だったが、今日までにサイバー攻撃という事象に対する理解度は、特に若い世代を中心に格段に上がっている。ただその一方で、企業や官公庁などで役職に就き、責任者になっていたり決定権を持つような人たちの中には、まだまだ認識が低いと言わざるを得ない人たちも少なくない。もちろん、若い世代からもよくわからないという声を聞くこともある。

そもそも、サイバー空間やサイバー攻撃、サイバーセキュリティとはいったいどういった定義のものなのか。

英オックスフォード英語辞典によれば、サイバー〔Cyber〕とは、「コンピューターや情報技術、仮想現実の文化の特徴または、それらに関係すること」と定義されている。つまり、コンピューターで扱われる情報が行き交って作り出す情報網(ネットワーク)や、そこから生まれる社会やコミュニティ、文化などが広がっている世界を「サイバー空間」と呼ぶ。

ではサイバー空間という言葉はいつ生まれたのか。この言葉を作ったのは、アメリカ人SF作家のウィリアム・ギブスンだ。彼は1982年に発表した小説でサイバースペースという言葉を初めて用い、人々によって合意された「幻想世界」だと説明した。

サイバー空間には国境がない。入国の際のパスポートもいらなければ、国際電話のような多額の通話料も必要ない。瞬時に、日本から2万キロ近く離れたブラジルのネットワークにも簡単にアクセスできてしまう。基本的に、データの通信回線さえあれば、誰でも利用できる公共の空間だ。

このサイバー空間で、私たちが日常的に使っている通信網(ネットワーク)がインターネットである。

インターネットとは、もともと、1962年8月、米東海岸にあるマサチューセッツ工科大学(MIT)のJ・C・R・リックライダーが思いついた「ギャラクティック・ネットワーク」というコンセプトから始まった。彼は、米国防総省の研究機関、DARPA(米国防高等研究計画局)でコンピューター研究部門の初代リーダーとなり、仲間の学者などと、そのインターネット構想を前進させるべく研究を進めた。

また同時期、米西海岸にあるカリフォルニア州が拠点の米シンクタンク、ランド研究所のポール・バランが、核兵器の時代にコンピューターネットワークを作って指揮系統を分散させるべきだという趣旨の提案を行った。つまり、ひとつのコンピューターが攻撃で破壊されても、他のコンピューターから指揮を続けられるようネットワーク化して、リスクを回避すべきだと主張したのだ。

このように西海岸と東海岸で別々の研究者が、同時期に同様のコンセプトに行き着いたのはまったくの偶然だったという。その後、大学などのコンピューターが接続され、ARPANET(米高等研究計画局ネットワーク)が始まった。これこそが、インターネットの誕生だった。米政府や軍も、インターネットなどネットワークを活用するようになった。

その後、大学や民間企業、個人などが相互接続するにつれ、インターネットはますます拡大し、便利なものになった。今では、スマートフォンやタブレット、ノートパソコンが爆発的に普及し、日常生活または経済活動になくてはならないものとなっている。人類のインターネットなどへの依存度も非常に強い。

ただ便利なものにはリスクが付いてくる。どんどんインターネットにつながるものが増えていくにつれ、悪意のある者が他人のパソコンやネットワークに侵入し、私たちの知らぬ間に、保存されているプライバシーや財産を盗んでいくという事態も増えていった。

もっとも、中国だろうがブラジルだろうが、アフリカの聞いたこともないような地域からだろうが、遠隔操作で情報を瞬時に出し入れできるようになると、それを悪用しようとする輩が登場するのは当然のことだろう。諜報機関のスパイ工作から産業スパイ、妨害や破壊工作まで、リスクはどんどん広がっていった。そうした工作は、今では誰でも耳にしたことがある「サイバー攻撃」と呼ばれ、人類はサイバー攻撃から身を守るために、サイバーセキュリティ(安全対策)が不可欠になった。

京アニ襲撃犯も使っていたダークウェブ「トーア」

サイバー攻撃とひと口に言っても、その手口は様々ある。だが「攻撃」という視点から見ると、大きく分けて3つの種類に分けられる。

まずはサイバー犯罪。これは、金銭や知的財産などを盗むための経済的動機で行われるサイバー攻撃を指す。強盗や産業スパイなどがサイバー攻撃という新しい手段を手にしたことで、遠隔操作で、これまでよりも安全に犯罪を行えるようになっている。

2つ目は、国家の安全保障に関わるサイバー攻撃で、スパイ工作やインフラ施設への破壊・妨害工作、戦場や紛争などの際の友軍のサポートに使われる攻撃のことを言う。国家間で「サイバー戦争」に発展するケースもあるし、安全保障に関わる他国の重要施設などを破壊するといった事件も起きている。第7章で解説するスパイ活動のあり方も、ハッキングなどが重要視されるようになり、従来の工作から一変している。

3つ目は、ハクティビズムと呼ばれるもの。これは、ハクティビスト(ハッカーとアクティビスト〔活動家〕を足した言葉)が行う攻撃で、政治的な主義主張を訴えるために行われる。日本ではかつて、政府関係者が東京の靖国神社を参拝すると、中央省庁が激しいサイバー攻撃に見舞われていた。中国などから来るこれらの攻撃は、典型的なハクティビズムである。

では、こうしたサイバー攻撃を仕掛けるのは、どんな人たちなのか。「攻撃実行者」を分析すると、サイバー攻撃者は次の3つの層に分けられる。

一番上の層にいるのは、国家系のハッカー。政府が安全保障のために実施する対外工作としてサイバー攻撃を行う人たちである。米国やロシア、中国などが世界でも最も活発にサイバー工作を繰り広げている。基本的に、この攻撃者たちは無視してもいい。なぜなら、狙われたら最後、個人ではどんな対策も無意味だからだ。暴論に聞こえるかもしれないが、それほど国家系ハッカーの能力は高い。

一番下の層にいるのは、技術力の低い個人ハッカーたち。この層には、コソ泥と言ってもいい低レベルの犯罪者たちがおり、取るに足らない攻撃者たちだと見られている。というのも、この層のハッカーによる攻撃は、市販のセキュリティソフトをインストールしておけば、ほぼ防御できるようなものだからだ。つまり、きちんと基本的な安全対策さえ施しておけば、この層のハッカーらも、無視をしてもいい相手ということになる。

最も厄介なのは、真ん中の層だ。この層は、組織的に動く犯罪者たちが含まれる。マフィアのように集団で動いている人たちが多く、それに協力している数多くの個人ハッカーなどが蠢うごめいている。能力の高いハッカーなどを集め、組織立って主に経済的な目的で、世界中で犯罪行為を繰り広げている。しかも、一番上の層である国家とも深く関係を持つ者も多く、一番下のコソ泥たちも時には動員する。

この中層にいるハッカーたちは、ロシアや中国に数多くいる。サイバー攻撃に使う攻撃ツール(悪意あるプログラムなど)を共有したり、闇サイトで販売したり、レンタルすることもある。

こうしたハッカーたちが情報を交換・共有している場所は、普通のインターネットではアクセスできないダークウェブ(闇ウェブ)と呼ばれるネットワークだ。このダークウェブとは匿名性が高いインターネット空間のこと。昨今ニュースを賑わしているようなサイバー攻撃事件には、ほとんどのケースでこのダークウェブが関わってくる。サイバー犯罪などを語る上で決して無視できない存在だ。

ただし、ダークウェブに行こうとしても、一般ユーザーが普段使うグーグルやヤフーといった検索エンジンではたどり着くことができない。その闇ネットワークにアクセスするには、「Tor(トーアと発音する)」ブラウザといった特定のソフトウェアが必要になるが、そうしたソフトは誰でも簡単に無料でダウンロードすることができる。トーア以外では、「I2P」といったサービスもある。

そもそも、通常のインターネットに接続されているパソコンには、すべてにIPアドレスと呼ばれる番号(住所のようなもの)が振り分けられている。インターネットのサイト側は、どのIPアドレスがサイトに接続してきているのか、またどのIPアドレスから電子メールが送られたかなどが、調べればわかる仕組みになっている。通常、ユーザーがウェブサイトに接続すると、サイト側にはIPアドレスのログ(記録)が残るようになっているからだ。

だがトーアのブラウザを経由すれば、誰がアクセスしているのかがわからなくなる。どういうことかと言うと、トーアのブラウザは意図的に世界中に広がるいくつもの接続先(パソコン)を暗号化しながら数珠つなぎに経由する。そして最後(出口)のパソコンから一般のインターネットサイトに接続し、実際とは違うIPアドレスから接続していることにできるのだ。つまり、本当は誰が接続しているのかはわからない。トーアのブラウザは、これをすべて自動的にやってくれる。

こうした特徴により、トーアには2通りの使い方がある。ひとつは、トーアのブラウザを使って匿名のまま、私たちが普段使うインターネットのサイトなどに接続する方法だ。そうすれば、すでに述べた通り、誰がサイトにアクセスしているのかがわからなくなる。

もうひとつの使い方は、トーアのブラウザの中だけに存在する闇サイトを利用する方法だ。この闇(匿名)の空間では、誰がどこにアクセスしているかはもちろんわからないし、誰がサイトを開設しているのかもわからない。

実際にトーアを使ってみると、闇サイトには私たちが慣れ親しんでいるのとは別のネットワーク、つまり闇のインターネット世界が広がっていることがわかる。匿名性が確保されていることを悪用し、違法な取引が横行しているのである。麻薬や流出したクレジットカード番号、偽造パスポートの売買、さらには児童ポルノの提供なども行われている。地下空間でしか扱えない「商品」を取り揃えた様々なオンラインショップも存在しており、いわばアマゾンや楽天ショップの違法版といったところだ。

このトーアという匿名サービスは、実は日本に暮らす私たちの生活にもすでに黒い影を落としている。2012年には他人のパソコンを遠隔操作して、航空機の爆破予告や殺人予告などを行った遠隔操作ウイルス事件が発生している。トーアが使われたために犯人を特定できず、誤認逮捕まで起きた事件だった。

2018年1月には、日本の仮想通貨交換業者コインチェックから580億円分の仮想通貨が盗まれた事件が発生したが、犯人は盗んだ仮想通貨をトーアのブラウザでアクセスする闇ウェブで換金に成功している。

さらに2019年7月、京都市伏見区のアニメ制作会社、京都アニメーションの第1スタジオに当時41歳の男性がガソリンを撒ま いて火を放った事件は記憶に新しい。36人が死亡、34人が負傷するという大惨事になった。この事件では、その前年からスタジオ宛に殺人予告のような脅迫メールが大量に届いており、そのメールの送信にトーアが使われていたことが判明している。送信者は通信元の特定を困難にする目的でトーアを使ったと考えていい。

また、愛知県で2019年8月から開催された国際芸術祭の「あいちトリエンナーレ2019」では、芸術祭の企画展「表現の不自由展・その後」の展示品が賛否を呼び、中止に追い込まれる事態になった。慰安婦像や天皇を中傷するような内容の展示があったことがその主な理由だったが、トリエンナーレ事務局や教育委員会に対して、職員を射殺するといったメールや、学校の爆破を予告するメールなど750通以上が送信された。そのメールの送信でも、トーアが使われていたという。もはや身近になりつつあると言ってもいいかもしれない。

他にもこんなケースもあった。2018年2月、ダークウェブで日本人の電子メールとパスワードが、データ量にして2・6ギガバイトも売りに出されていたことが確認されている。このデータ量は、2億アカウント分にもなるという。しかもサンプルとして3000人分の電子メールアドレスとパスワードがダークウェブで公開されており、筆者が確認したそのリストには、日本の有名大手企業や、地方の中小企業などのアドレスがずらりと並んでいた。

日本の捜査当局はこのケースについて把握しているが、現在までにメディアなどで公表はされていない。そして調査の結果、このデータをダークウェブで売り出したのはウクライナ在住のハッカーであり、結局、中国人がそのデータを購入したという。購入したメールの情報を使い、ハッカーたちは犯罪から安全保障まで、様々なサイバー攻撃を繰り広げることになる。

2017年に発生したランサムウェア(身代金要求型不正プログラム)の「WannaCry(ワナクライ)」は、日本でも大きな話題になった。ランサムウェアについてはP.45、P.61で詳しく触れるが、ワナクライの攻撃では、世界150カ国で30万台以上のコンピューターが被害に遭い、米英政府はこの攻撃が北朝鮮による犯行だと断言している。実はこの攻撃は、被害が出る2カ月ほど前の3月の時点で、ダークウェブなどでその攻撃の兆候が察知されていた。脅威インテリジェンス(サイバー攻撃の兆候を監視するセキュリティ分野)の専門家によって、この攻撃で使われたハッキングのツールまでも特定されていたのである。

このように、とにかくサイバー攻撃にはダークウェブが絡んでいる場合が多い。そして今、世界中の悪意を持ったハッカーたちは、トーアなどのダークウェブのさらに奥深くにあるフォーラム(掲示板)という閉鎖されたコミュニティに巣くい、情報を交換したり、攻撃の協力者を募ったりしているのだ。サイバー攻撃を理解するのには、ダークウェブの存在を頭に置いておく必要がある。

そもそもトーアという技術の開発が始まったのは1995年のことだ。ワシントンDCにある米海軍研究試験所(NRL)が、インターネットなどを使った諜報活動や捜査などを秘匿する目的で研究開発を進めた。

その技術はその後にトーアとなり、非営利団体のプロジェクトとして米軍の研究所から民間に引き継がれた。匿名の通信を確保するトーアは米政府関係者だけでなく、中国やイランなど強権的な国家で検閲をかいくぐるために使われたり、独裁国家に暮らす活動家らが当局の監視を逃れてコミュニケーションをとったり、情報収集をするのに重宝されてきた。中東の民主化運動「アラブの春」でも、民主活動家たちを裏で支えたのは、トーアなどの匿名ネットワークだった。

筆者は以前、トーアの本部を訪れたことがある。当時、米マサチューセッツ州のケンブリッジ市に事務所を置いていたトーアは、マサチューセッツ工科大学(MIT)とハーバード大学のちょうど中間点に位置し、大通りから一本入った地味な建物に入っていた。女性の権利向上を訴える組織、YWCA(キリスト教女子青年会)の支部のビルに間借りしていた。

私が訪問した当時は、常勤のスタッフは2人のみだった。2016年に組織変更が行われた後はメンバーが急増したようだが、運営は個人からの寄付や、グーグルといった大手企業、米国務省などの資金提供で成り立っている。現在も、その高い匿名性を維持するためにソフトウェアの改良が続けられている。あくまでインターネットにおける通信の自由を確保することに主眼が置かれており、決して犯罪者を手助けするために存在しているのではない。

それがいつの間にか、サイバー犯罪や政府系ハッカーなどが巣くう闇のスペースとなってしまっている。多くのサイバー攻撃が、そこから始まっていると言っていい。

予想外の方向に動く「ブラック・スワン理論」

ここまで、サイバー空間の基本的な情報を説明してきた。サイバー空間の定義から、サイバー攻撃の種類、攻撃者であるハッカーの層、そしてハッカーらが蠢くダークウェブの存在までを把握すれば、今後、サイバー攻撃のニュースなどがぐっと理解しやすくなるはずだ。さらに、この先を読み進めていく上で、内容も頭に入りやすくなるだろう。

本著では、日本で発生しているサイバー攻撃だけでなく、日本ではあまり報じられない世界中で起きている数多くのサイバー攻撃の実態に触れる。日本の同盟国である米国の事情や、日米関係におけるサイバー戦略の位置付け、さらにサイバー空間においても日米欧などと価値観の相違が浮き彫りになっている中国やロシアのサイバー工作の実態、および北朝鮮やイランなど「ならず者」と呼ばれた国家によるサイバー攻撃の現実などにも、関係者への取材によって切り込んでいる。

こうした話は日本人である私たちにとっても対岸の火事では済まされない。国境のないサイバー空間では、国外で起きている攻撃も、すぐそばにある身近な脅威だと言っていいからだ。

その上で、生き馬の目を抜く国々がひしめき合うサイバー空間で、日本は攻撃への対策や準備ができているのかについて迫っていく。憲法9条や集団的自衛権の問題にもつながるサイバー攻撃について、日本では十分に議論が進められているのだろうか。さらに、日本は今後、サイバー空間でどんな戦略を目指すべきなのか。そうしたイシューにも踏み込んでいく。

サイバー空間には「ブラック・スワン理論」が当てはまる。

ブラック・スワン理論とは、自然発生的に、または人間の手によって生み出される現象や出来事が、誰も予想し得なかった方向に世界を変えてしまうことをいう。

もともとこの言葉は、昔、存在しないと思われていた黒い白鳥が発見されたことからきている。例えば大規模な金融パニックや感染病がその好例だと言えるし、アドルフ・ヒトラーの登場や、インターネットという技術が出現し、当初では思いもよらなかった世界をもたらしている現実も、この理論に当てはまる。

このブラック・スワン理論は、興隆するサイバー領域を語る上で避けることはできないものである。現在ほとんどの人が、なんとなくサイバー攻撃がコンピューターなどを破壊すると知っているが、その実態はよく知らないし、実際に起きるという実感はない。だが現実には、サイバー攻撃が国家を大規模な混乱に陥れ、大きな人的被害を生むことも可能となっている。事実、サイバー攻撃に使われる、いわゆる「サイバー兵器」は、日露戦争で初めて使用されたマシンガンや、第一次大戦で使われ始めた戦闘機、そして

第二次大戦で開発された核兵器と同じような意味合いを持つと考えられている。そしてそのインパクトは、国際政治や軍事的な均衡ばかりでなく、歴史そのものを変化させてしまう可能性も孕んでいるのである。

サイバー空間にはブラック・スワン理論を実現しかねない要素が溢れている。本著を読み終えるまでには、その意味がわかってもらえるはずである。

サイバーセキュリティや国際情勢に明るい人たちだけでなく、あまり馴染みのない人たちにも、サイバー攻撃の実態を感じ取っていただくことが、筆者の目指すところである。本著では、国内外で議論されている犯罪や安全保障にわたるサイバー脅威、サイバー空間にまつわる国家的政策や戦争論など幅広く議論しており、これを読めばサイバーセキュリティの何たるかを理解できるはずだ。

私たちが現在直面しているサイバー脅威とは、一体どんなものなのか。次章ではまず、日本のみならず、世界ではどんな攻撃が起きているのか、その「現在地」を見ていきたい。

第 2 章 2019年サイバー問題

サイバーセキュリティの現在地

イランの核施設にマルウェアを仕込み遠隔操作で破壊してみせた

サイバーセキュリティの専門家たちに、実際に起きた世界で最も有名なサイバー攻撃事案と言えば何かと問えば、おそらくほとんどが2010年に発覚したイランのナタンズ核燃料施設を破壊した「オリンピック・ゲームス作戦」だと答えるだろう。

これは2009年、米国が巧妙なサイバー攻撃で、イランの厳重な核施設を秘密裏に爆破した作戦だ。米国は前代未聞と言われる複雑なマルウェア(悪意ある不正プログラム)を作成して核施設をサイバー攻撃で破壊、イランの核開発を遅らせることに成功したのである。

サイバーセキュリティと安全保障について詳しく迫った拙著『ゼロデイ 米中露サイバー戦争が世界を破壊する』(文藝春秋)でも触れたが、「オリンピック・ゲームス作戦」は、「スタックスネット」と呼ばれるマルウェアが使われたことから、通称「スタックスネット」と呼ばれている。この作戦は、米国の情報機関であるNSA(米国家安全保障局)が、イスラエル軍に属するサイバー部門である8200部隊の協力を得て、実施したものだった。さらに米国のCIA(中央情報局)やイスラエルのモサド(イスラエル諜報特務庁)といった世界屈指のスパイ組織も、作戦に関与していた。

このサイバー攻撃では、外部のインターネットから遮断・隔離されていたナタンズのシステムに、スタックスネットを持つパソコンまたはUSBドライブを何らかの方法で持ち込み、インストールすることから始まる。最近になって明らかになった情報によれば、オランダの諜報機関「ジェネラル・インテリジェンス・セキュリティ・サービス(AIVD)」が運用していたイラン人エンジニアのスパイが、ナタンズの内部に入ってスタックスネットを内部システムに感染させたという。

そして、スタックスネットは施設内部でウラン濃縮作業を行う遠心分離機の動作を管理する独シーメンス社製の中央制御装置を乗っ取ると、アメリカは職員らに一切感づかれることなく、多くの遠心分離機を不正操作して破壊してみせた。

この、中央制御装置への感染から破壊までの間に、スタックスネットは、メンテナンスで出入りする関係者のパソコンに内部の運用情報を記録したファイルを勝手にコピーし、この関係者が施設外に出てインターネットに接続すると、そのファイルを攻撃者であるNSA関係者の元に秘密裏に送信するようプログラムされていた。NSA関係者は受け取ったその内部情報を精査し、より正確に攻撃を遂行できるよう、さらにスタックスネットをカスタマイズし、再び出入りする関係者のパソコンにアップデート版を感染させ、ナタンズの内部に送り込む。

こうして改良を重ねられたスタックスネットは、確実に攻撃を成功させるため、察知されないよう15分過剰に高速回転させては休憩をはさんで50分高速回転させる……といった具合に不正操作し、長時間かけてじっくりと遠心分離機を破壊し、機能停止の方向に導いたのだった。

世界で初めて国家によって仕掛けられた「サイバー破壊兵器」を解析し、その存在を世界に公表したドイツ人サイバー専門家のラルフ・ラングナーは、筆者の取材に「ナタンズの遠心分離器に対する攻撃は、そこら中にある重要インフラ施設にマルウェアで攻撃できることを知らしめ、他の産業にも応用されかねないということを明らかにした。化学物質の工場や、原子力発電所などに対して行われたとしたら、多くの死傷者を出すような被害を生む。大きな視野で見ると、私はそれが現実になるのではないかと懸念し

ている」と語っている。世界中の核関連施設や電力など重要インフラ施設、民間の工場など多くの施設では、シーメンス社製の中央制御装置を使っている。つまりシーメンス社製の制御装置が攻略されてしまった事実は、世界中の核関連施設などがスタックスネットのようなマルウェアなどで破壊される可能性があることを示唆している。しかもシーメンス社に限らず、デジタル化された核施設などの制御装置が、サイバー攻撃に晒されるリスクがあることも露呈した。

特筆すべきは、この映画にでも登場しそうな複雑なサイバー攻撃が実施されたのが、今から10年も前ということだ。当時から、ここまでの攻撃が可能だったということなら、現在、国家が絡むサイバー工作ではどんなレベルの攻撃が実現可能になっているのだろうか。少なくとも、この伝説的なスタックスネットは、ひと昔前の攻撃ということになる。

いま世界各国がどんなサイバー攻撃を行っているのかについては、すべての国で機密情報扱いになっており、公式に表に出てくることは少ない。ただスタックスネット後、米国を中心に米政府や同盟国が行っているサイバー攻撃の一端を垣間見られるような情報が漏れ伝わっている。

例えば、ホテルなどによく備え付けられていたサムスン電子製のスマートテレビをCIAがサイバー攻撃によって盗聴器として使えるようにしていたり、世界中のインターネットユーザーを米NSAが監視する大規模なプログラムの存在も明らかになった。まるで映画『エネミー・オブ・アメリカ』や、ボーン・シリーズの第3作『ボーン・アルティメイタム』のような世界だが、それが現実であるということだ。

スタックスネットから10年が経った今、サイバー空間ではどんな攻撃が行われているのだろうか。

一般的に私たちの社会生活に直結するサイバー攻撃の手口は数多くある。

何年も前なら、スパムと呼ばれるメールが誰にでも届いていた。見ず知らずの会社などからメールが一方的に送り込まれ、そこにあるリンクなどをクリックすることでマルウェアに感染してしまうのである。今では、そうしたメールは識別が容易であり、ほとんどのメールソフトがスパムメールを排除してくれる。

そうなると攻撃側は、そうした防衛策を超えてこようとする。近年かなり巧妙化した攻撃が行われているのは、そうした「いたちごっこ」の結果だと言えるかもしれない。

例えば、日本でも問題になっている攻撃には、DDos(ディードス)攻撃、ランサムウェア、フィッシングメール、スピアフィッシング・メール(標的型メール攻撃)などがある。

DDos攻撃とは、標的のサーバーなどに大量のデータを送りつけて負荷を高めることで、機能を不全にさせてしまう攻撃だ。

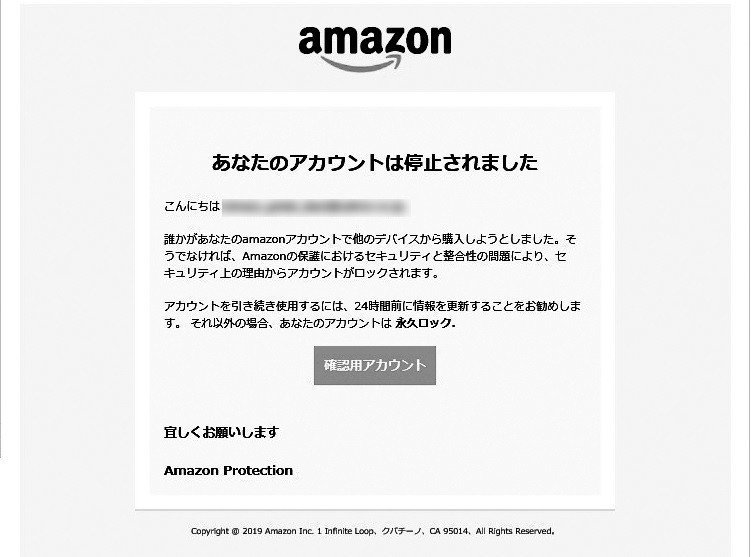

フィッシングメールは、攻撃者は一般のユーザーに多くの偽メールを送る。そして偽のリンクをつけるなどしてパスワードなどを不正に獲得して悪用する攻撃だ

ランサムウェアは2018年に世界中で猛威を振るったことで記憶に新しいが、いわゆる身代金要求型ウイルスと日本では呼ばれている。きちんとアップデートをしていないなど欠陥があるパソコンに感染し、感染したパソコンを勝手に乗っ取って暗号化して使用できなくしてしまい、元に戻したければカネを支払うよう要求する形の攻撃だ。

スピアフィッシング・メールは、フィッシングメールがさらに巧妙になったもので、実在する企業や人物を装ったメールで標的を騙し、パスワードなどを盗み出す。つまり、普段から利用している金融機関やお店から、正規と見間違うような不正メールが届くのである。差出人は上司や同僚の場合もある。そのメールにある指示や案内に従って、貼り付けられているリンクをクリックするなどすれば、攻撃者がパソコンに侵入できるようになるというものだ。第1章の東京オリンピックに絡む攻撃がまさにそれだ。

これらのサイバー攻撃は、国家系のハッカーたちが他国への攻撃に使うこともあるし、犯罪組織が金銭目的で使うこともある。この中でも、フィッシングメールというのは様々なサイバー攻撃の最初の手段として使われる。この手のメールには、添付ファイルをクリックさせるものや、書かれているリンク先にアクセスさせるものもある。

ただし、こうした手段はあくまで、攻撃の入り口に過ぎない。不正メールでパスワードを突破すれば、パソコンからは様々な個人情報や内部情報などを盗むことができる。またそこを踏み台にして、別のパソコンに攻撃が行われたりする。勤め先である会社や官公庁などにマルウェア感染を許すというケースも少なくない。

ここで紹介した攻撃は、万国共通だ。毎日、まさにこの瞬間も、世界ではこうしたサイバー攻撃が繰り広げられている。その被害は、数字で正確に表せないほど数多いとも言われている。

世界で現実に起こっている事件を見渡すと、これら基本的なサイバー攻撃がどのように活用されているのかがわかる。そして私たちの生活にどんな影響を及ぼすのかも、垣間見ることができるだろう。そこで、サイバー攻撃の実態を探るために世界を「旅」してみたい。おそらく多くの人が知らない実態を知ることができるはずだ。

I o T を利用してD D o s 攻撃を仕掛けるマルウェア「M i r a i 」とは

2017年2月、英国家犯罪対策庁(NCA)は、英国とイスラエルの二重国籍であるダニエル・ケイ(30)を逮捕した。有能なハッカーであるケイは、2015年10月に、西アフリカのリベリアにある通信会社セルコムから依頼を受け、ライバルである通信会社ローンスターへのDDos攻撃を実施した。セルコムはリベリア国内の通信事業で優位に立つために、敵であるローンスターをトラブルに陥れたかった。そこで、ハッカーであるケイを1万ドルで雇い、サイバー攻撃を仕掛けたのだった。

ケイは何度かに分けて、ローンスターに対して激しいDDos攻撃を行った。このDDos攻撃では、IoT機器(モノのインターネット=インターネットに接続される電気機器のこと)をハッキングして支配するための「Mirai(ミライ)」という有名なマルウェア(悪意あるプログラム)が使われた。ケイはキプロスに滞在しながら、世界各地のセキュリティが甘いインターネットのルーター(通信機器)や、インターネットに接続された監視カメラなどを大量に乗っ取って支配下に置き、遠隔操作で一斉にローンスターへ莫大なデータを送りつけた。

だが事はこれだけでは済まなかった。ケイの攻撃はあまりにも強力だったために、その影響は予想以上に拡大し、2016年に入るとリベリア国内のインターネットの大部分が機能不全に陥った。つまり、1人のハッカーがいち国家のサイバー空間をほぼ遮断してしまったのである。ローンスターはシステム復旧に60万ドルを費やし、信用を失ったことで数百万人規模で契約者を失ったという。

ケイが逮捕されると、彼が実施した別の悪事も白日のもとにさらされた。2016年11月にドイツ最大の通信会社であるドイツ・テレコムに対してもDDos攻撃を実施していたことが判明。当時、100万人の顧客に影響が及んだ。結局、ケイは英国での逮捕後、一時的にドイツに身柄を引き渡され、その後に英国に再び送致され、投獄された。ケイは凄腕のハッカーで、これらの事件以外にも、スパイウェア(個人情報を盗むプログラム)を作成していたとの指摘も上がっている。

ケイのケースで使われたのがMirai(ミライ)というマルウェアだったことはすでに述べた。このMiraiは、日本の「未来」から名付けられている。もともと、日本のTVアニメ『未来日記』から取ったものだった。Miraiを作成したのは、20歳が2人と21歳が1人の3人の若者。米司法省が2017年12月に公開した裁判資料によれば、この3人はネット上で知り合った。主犯格のパラス・ジハ被告(21)は、事件当時、実家暮らしの大学生だったが、自らDDos攻撃に対処するサービスを提供するIT企業を立ち上げていた。

このMiraiのメカニズムはこうだ。購入してからパスワードなどを再設定していない、購入時のままで使われているIoT機器を世界中のネット上で探す。そして検知した大量のデジタル機器に感染し、所有者に知られることなく支配下に置き、DDos攻撃に使うためのIoTの機器群(ボット・ネットと呼ぶ)を作っていたのである。Miraiは、デバイスを探し始めてから20時間で6万5000個のデジタル機器に感染。その後76分ごとに倍々で感染は増え、ジハたちは遠隔操作できる0万個の機器からなるネットワークを作っていた。攻撃者の指示を受ければ、こうした機器は一斉に指定されたサーバーなどにデータを送りつけるのだ。

そもそもDDos攻撃が初めて行われたのは1995年ごろだとされる。諸説あるが、世界で最初のDDos攻撃は、イタリアの活動家らが実施した。フランスの核実験に反対する世界初の「ハクティビスト(ハッカーと、活動家という意味のアクティビストを足した言葉)」がイタリアで誕生し、1995年に世界初のDDos攻撃が行われた。そしてフランス政府機関のウェブサイトがダウンする事態に陥ったのだった。

その後、様々なDDos攻撃が報告されてきた。エストニアやトルコ、ジョージアなど国家が大々的に攻撃されるケースもあれば、民間企業が攻撃され、損害を出すケースも少なくない。ある米国の調査では、民間企業の8

0%以上が1年間に何らかのDDos攻撃を受けていると言われており、その損失額は1時間で30万ドルを超えているという。

民間企業で影響を受けやすい標的としては、金融機関がそのひとつに挙げられる。ネットバンキングなど大量の取引が行われる金融機関のサーバーが一時的にでも停止すれば、その損失は計り知れない。そんなことから、米金融機関では「シェルタード・ハーバー」と呼ばれる取り組みが2017年に始まっている。これは、金融機関がハッキングやDDos攻撃を受けたことで顧客が銀行を使えなくなるのを防ぐために、「シェルタード・ハーバー」に参加している他のメンバーである金融機関が顧客データなどをシェアし、代わりに扱えるようにするというものだ。そうすれば、DDos攻撃をされた際に顧客へのサービスを停止せずに済み、混乱を緩和できる。つまりリスクが拡散でき

るのである。現在、米国の金融機関がもつ口座の7割ほどがこの「シェルタード・ハーバー」に守られている計算になる。

Miraiのケースで表面化したが、最近のDDos攻撃によく使われるセキュリティの甘いIoT機器も、今後爆発的に増えていくだろう。世界はこれから5G(第5世代移動通信システム)に移行していくことになる。第4次産業革命をもたらすと言われる5Gでは、通信速度と同時接続が現在の100倍になるとも言われている。そうなると、今以上にすべてのモノがインターネットにつながることになる。スマートテレビやプリンター、エアコンや冷蔵庫、体重計など、インターネット対応型の家電や機器、いわゆるIoT機器は2030年には5000億個を超えるとも言われているのだ。特に、インターネットのインフラが行き届いている日本では、その傾向は顕著になるだろう。便利になるのは間違いなく、歓迎されるべきだが、同時にリスクも高まることを忘れては

いけない。仮にその5000億個がひとつのサーバーを一斉に攻撃したらどうなるか。

そして今、DDos攻撃は、闇ウェブに行けば時間貸しでレンタルできるようになっている。例えば、270ギガバイトという膨大な通信量でDDos攻撃を行う場合の値段は、1日で60ドルほど。使える通信量と期間によって値段は変わり、安ければ30ドルから利用できる。能力が高くないハッカーでも比較的簡単に実行できる攻撃として、お手軽によく使われているが、その攻撃力はリベリアのように国家機能が麻痺するようなこともあれば、民間企業のサービスが機能不全に陥って大損害を被ることもある。そのため、サイバー犯罪者の中には、「DDos攻撃されたくなかったら○○円払え」というような脅迫を行う者も出現している。

日本でも2017年から、愉快犯と思しき人物が、日本の中央官庁や警察、民間企業に対して、レンタルしたと思われるDDos攻撃を実施し、関係者の間で話題になったことがある。かなり挑発的に攻撃前にツイッターで予告をしたり、北朝鮮のサイトにもDDos攻撃を仕掛けてサーバーをダウンさせたと主張し、その記録を公開した。この攻撃は、匿名通信を行えるトーアを使っていた。被害者たちが金銭を要求されることはなかったが、ある電機小売大手は、サーバーダウンでネットショッピングなどが使用できなくなり、損失を受けたとして刑事告発した。

これがメジャーなサイバー攻撃のひとつであるDDos攻撃の現実だ。この攻撃は、国家系ハッカーや犯罪者ハッカーなど、皆が好んでよく使う手段である。

さらにこのMiraiのケースに絡んで、触れておきたいことがある。この攻撃では、通信会社をサイバー攻撃させるために、ライバルの通信会社がハッカーを雇っていたが、こうしたライバルに対する攻撃は以前から起きている。2014年、米メジャーリーグのセントルイス・カージナルスでスカウト部門のトップだった人物が、ライバルのチームであるヒューストン・アストロズの内部コンピューターにハッキングし、アストロズのスカウト情報を盗み出すという事件が発覚。カージナルスのスカウトは46カ月の禁固刑となっている。

このように、企業間などの競争にもサイバー攻撃が使われることがあるということだ。

J A L も騙されたビジネスメール詐欺被害額は3億8400万円

2016年6月、筆者は以前暮らしていたシンガポールを再訪した。目的は、国際刑事警察機構(ICPO=インターポール)のサイバー犯罪対策部門である「IGCI」を訪ねるためだった。そこで、当時IGCIの総局長だった中谷昇氏にインタビューを行った。

中谷氏は2015年に設立されたIGCIの初代総局長で、インターポールのサイバー部門を立ち上げた立役者である。もともと日本の警察庁からインターポールに出向し、日本の官僚として世界のサイバー犯罪を知り尽くした人物だ。

そんな中谷氏は、「特に懸念しているサイバー攻撃はどんなものがあるのか」との問いに、「ビジネスメール詐欺(BEC)」という「いわゆる電子メールの『背乗り』のサイバー犯罪が増えている」と指摘した。ビジネスメール詐欺も世界的に猛威を振るっているサイバー攻撃で、警察庁によれば、「海外の取引先や自社の経営者層等になりすまして、偽の電子メールを送って入金を促す詐欺」だ。「同種詐欺事案は世界中で大きな被害をもたらしており、日本国内においても高額な被害が確認されています」とも、警察庁は指摘している。安全保障とは直接関係はないが、民間企業に多大な金銭的損害を与え、表沙汰になれば評判を著しく貶めるサイバー犯罪である。

米FBI(連邦捜査局)によれば、BECは、2016年12月から2018年5月までに、世界で125億ドルの被害を出している。この犯罪では、攻撃者らはまず周到にターゲットとなる企業について様々な方法でリサーチを行う。例えば、ソーシャル・エンジニアリングと呼ばれる、サイバー攻撃とは関係のない手法で、ターゲットの企業や関連企業から幹部などの情報を獲得する。関係者のふりをして電話をかけてくる場合もあれば、関係者から直接情報を仕入れるといったやり方もある。サイバー攻撃をするために、事前にアナログな方法で内部情報を得るのである。

またフィッシングメールなどによって、マルウェアを仕掛けるケースもある。そしてそこからターゲット企業内のシステムに入り込み、上司や取引先企業になりすますのだ。

実際に起きたこんな例がある。2018年、イタリアのエンジニア企業であるテクニモントのインドの子会社が、BECによって1860万ドルの被害を受けるという事件が発生した。このケースでは、攻撃者らは、イタリア在住の同社CEOからのものに見せかけた電子メールで、インド子会社のトップに電話会議を開くよう要請。そして実際に、偽のCEOが同席しながら電話会議が行われ、そこで中国で「トップシークレット」に進んでいる買収計画についての話し合いが行われたという。その電話会議に出席した同社の他の幹部やスイス在住の弁護士などもすべて偽物だった。

その会議で偽CEOらは、インド子会社トップにこう伝えた。

「規制があって、イタリアから送金ができなくなっている。インドから香港の3つの口座に分けて送ってほしい」。

11月に子会社トップは、指示のあった口座にそれぞれ560万ドル、940万ドル、360万ドルを送金した。送金が終わると、香港側で数分以内に全額が引き出されている。

攻撃者が4度目の送金を要求してから、インドのトップは何かがおかしいことに気がついた。というのも、イタリア本社のCEOが12月にインドを訪問し、すべてが詐欺だったと明らかになったためだった。しかし、気づいてからでは遅い。後の祭り、である。このケースは中国人ハッカーの仕業だと見られている。

ひとつ忘れてはいけないのは、BECは金銭が目的の攻撃であるが、攻撃者はBECのためにターゲットのシステムに侵入できていることだ。サイバー攻撃というのは、基本的に初期の攻撃手段は多くない。しかし侵入さえしてしまえば何だってやり放題であり、その気になればシステムを破壊することも可能だということだ。このBECに当てはめれば、攻撃者は敵対する国家で、ターゲットが重要な基幹インフラ事業者ということもあり得たわけで、その場合はまた違った甚大な被害が出ることになる。人命にすら影響が出かねない攻撃となるだろう。

こうしたBECのケースは日本でも起きている。2017年9月、日本航空(JAL)に取引先の担当者を装った人物からの偽メールが届いた。そこには海外の金融会社に支払う予定だった航空機のリース代金について、支払口座を香港の銀行に変更したと記されていた。しかも、送信元の電子メールアドレスは担当者のものと同じだと判断され、JALの担当者は2回にわたって合計約3億8400万円を送金してしまった。だが後にこれが詐欺だったことがわかった。

これはBECのケースであると同時に、「サプライチェーン攻撃」というサイバー攻撃にも当てはまる。

「サプライチェーン攻撃」とは、ビジネスにおけるサプライチェーンを狙う攻撃だ。セキュリティ対策がきちんと行われている企業を狙うのは簡単ではないため、そうした企業などに出入りしたり、取引きをしているセキュリティ対策の甘い企業などにまずサイバー攻撃をして侵入してから、大手企業を狙っていく手法だ。大企業も取引先からのメールであれば疑いなくメールを信用してしまうが、実はそれがなりすましということが起きている。この攻撃は手の込んだものであり、世界で猛威を振るっているだけでなく、日本でもすでに被害が出ている。この攻撃は、金銭的な目的で犯罪に使われる場合と、スパイ行為などに使われる場合に分けられる。

米国では、2013年に米大手量販店TARGETが被害に遭っている。この事件では、TARGETに出入りし、空調機器システムを提供していた会社が狙われた。攻撃者は空調機器業者にサイバー攻撃を仕掛け、業者がTARGETのシステムにアクセスする際のIDやパスワードを不正に入手。それを使ってTARGETの支払いシステムへの侵入を成功させていた。結果的に、4000万件のデビットカードおよびクレジットカードの情報と、7000万件の個人情報が盗まれた。まさにサプライチェーンを狙った攻撃である。

2017年には、米国で「過去最大級の情報流出」として問題になった、米信用調査会社エクイファックスへの大規模サイバー攻撃が起きている。この事件では、最大1億5000万人分近い顧客の情報が盗まれ、住所やクレジットカード番号なども漏れた可能性が指摘されている。この事件の発端となったのも、サプライチェーン攻撃だった。エクイファックスが導入していた外部ソフトウェアにハッキングされる欠陥があり、そこが狙われて侵入を許したのだった。

この手の攻撃について、特に最近サイバーセキュリティ関係者たちが懸念しているのは、クラウドサービスへのハッキングだ。クラウドサービスとは、インターネット上で個人や企業の情報の保存や処理、共有などが行えるサービスで、グーグルのグーグルドライブなどが代表だ。利用者はクラウドサービスのIDとログインパスワードさえ控えておけば、外出先の他人のパソコンやスマホからでも自分の情報にアクセスできる。最近では、パソコンで使うソフトウェアなどもクラウド上に置かれ、ユーザーは自分のパソコン上にインストールをする必要がないというサービスもある。ここで警戒されるのは、クラウドサービスがサイバー攻撃に遭って攻撃者に侵入されてしまったら、そこを利用しているユーザー(個人や企業)の情報が一斉に盗まれる可能性があるということだ。もちろんクラウドサービス側も対策には力を入れているだろうが、こうしたリスクはついて回る。BECやサプライチェーン攻撃も、ほとんどの場合、サイバー犯罪に使われているが、安全保障に関わるような他国への妨害やスパイ行為、さらには破壊工作などにも活用できる。いったんネットワークやシステムに侵入されてしまえば、あとは攻撃者の意図によって、様々な攻撃が可能になるからだ。

T V 局がハッキングされ番組中に緊急速報

「死者が墓場からよみがえった! 」

最近よく耳にするようになった「流行り」のサイバー攻撃には、ランサムウェア(身代金要求型ウイルス)もある。ランサムウェアが使われた攻撃としては、こんな例がある。2018年3月、メリーランド州ボルチモアで、何者かによってランサムウェアによる攻撃が行われ、周辺地域の911システムや311システムが利用できなくなった。米国の911とは、日本でいうところの110番であり、311は市民が自治体に行政に絡む苦情や通報、質問などを知らせることができる番号である。つまり、事件が起きた時などに通報する110番ができなくなってしまったということになる。しかもその状態は17時間も続いた。

想像してみてほしい。日本で110番に長時間電話ができなくなるのである。街が混乱に陥ることは間違いない。米国土安全保障省は2015年に、911が攻撃されることで起きる危険性を警告していたが、それが現実になってしまったのだ。

ボルチモアでは、911通報を自動で受け取って様々な情報を瞬時に把握するシステムを導入していたが、手動で受け取れるように変更して対応した。ちなみにボルチモアは全米でも有数の犯罪多発都市として知られている。

また同時期に、米ジョージア州アトランタでもランサムウェア攻撃が確認された。自治体のサービスにアクセスできなくなり、公共料金の支払いができなくなったり、裁判所の手続きもできない状態に陥った。裁判所では、何十年にもわたる裁判記録の一部が失われる結果になった。この攻撃ではアトランタは要求された仮想通貨のビットコイン(6ビットコイン=5万1000ドル)を支払わなかったため、暗号を解くことができず、1週間近くサービスを利用できなくなり、復旧後もしばらくはいくつかのサービスが使えない状態が続いた。結局、犯人としてイラン人ハッカー2人が起訴された。

どちらのケースも、システムが何らかの形でランサムウェアに感染し、職員のパソコンやシステムなどが勝手に暗号化され、元に戻したければ身代金を支払うよう画面に要求が現れるものだった。ランサムウェアはフィッシングメールなどで感染することが多いが、アトランタのケースでは、ブルートフォースという攻撃が行われ、関係者のアカウントが乗っ取られてマルウェアに感染した。ブルートフォース攻撃とは、パスワードなどを突破する方法のひとつで、可能な組合せをすべて試す攻撃方法だ。総当たり攻撃とも呼ばれている。

最近、こうした攻撃が米地方自治体や公共機関を次々と襲っている。2018年3月にランサムウェアに感染したジョージア州ジャクソン郡の役所は、40万ドルの「身代金」を支払い、パソコンを暗号から解くことができたという。普通なら身代金を支払うとさらに追加の要求がなされると考えて支払わないものだが、ジャクソン郡が支払った背景には、アトランタのケースで身代金を支払わなかったために、修復費用などでの950万ドルと言われるコストがかかってしまったことがある。

こうした行政サービスを遮断してしまう攻撃は、単なる金銭的な損害で済まされない。国民の生命・財産に多大なる影響を与えることにもなりかねない。911につながらないのはその最たる例だが、例えば次のようなケースも過去には起きている。

2013年、モンタナ州グレートフォールズ。シカゴ警察の警官だったタレントが司会をする午後のトーク番組中に、突然、画面の上部に緊急警報システムのメッセージが流れた。

「お住まいのエリアの当局による報告では、死者が墓場からよみがえっており、生きている人々を襲っているようです。新しい情報が入り次第お知らせいたしますので、画面に流れるメッセージに注意していてください。非常に危険ですので、ゾンビに近づいたり、捕まえようとしないよう注意してください」。

この警報を受け、もちろん多くがいたずらだと直ちに察知したが、それでも警察は念のために異常がないかを調べる必要があった。当然のことながら、ゾンビなどが発見されるはずもなかったが、警察にはこの警報を見た住民から4件の問い合わせ電話があったという。結局、この緊急警報システムは、何者かによってハッキングされていたことが判明した。今も犯人は捕まっていない。

これは冗談で済む話だが、この事例からこんなことが考えられる。例えばライバル国が、日本の緊急警報システムを乗っ取り、偽の速報を大々的に流せば、市民がパニックに陥る可能性があるということだ。「太平洋上で発生した大地震により、東京に過去最大規模の大津波が10分以内に到達する」といった類のメッセージだ。警報を発する消防庁などがハッキングで知らぬ間に乗っ取られ、携帯電話やテレビで偽情報の緊急地震速報を流すだけでも、パニックは起きる。国家系ハッカーが、こうした工作で敵にダメージを与えることもできるのである。ネットワーク化され、便利になる今の世の中では、思いがけないところにサイバー攻撃の落とし穴がある。

欧州委員会の調査では、欧州諸国でも2016年には1日4000件以上のランサムウェア攻撃が発生していたという。その攻撃は世界中で続けられている。

ここまで見てきた世界のサイバー攻撃事情は、基本的にはサイバー犯罪がメインである。ただし、何度も言うように、こうしたサイバー犯罪も、国家への脅威となる。

例えば、金融部門が大打撃を受けることになれば、国家的な影響は免れない。そして世界中の金融関係者がそのリスクを認識しており、2018年にオーストラリアで開催された金融関係者が集まる大規模なカンファレンスに出席した人たちへの調査では、83%が「ブラック・スワン」タイプの攻撃が起きる可能性があると考えていることがわかった。つまり、国家の安全保障を揺るがすようなサイバー犯罪が起きたり、これまでの常識を覆してしまうようなサイバー攻撃によって混乱が生じる可能性が考えられると、世界で金融機関に勤める多くの関係者が感じている。

そもそも、金銭的動機があるサイバー犯罪や攻撃以外にも、安全保障に絡むものや、いわゆる「サイバー戦争」と言われるような攻撃も、長きにわたってずっと世界中で頻発している。世界各地の選挙を襲うサイバー攻撃、サイバー工作によるスパイ活動、インフラ施設への妨害工作、有事に向けたサイバー工作、国家が乗り出している金銭目的のサイバー攻撃も実は起きている。

2017年、フランスの電力企業シュナイダーは、中東の電力施設がサイバー攻撃により作業を中断せざるを得なくなったと認めている。施設内の制御装置がサイバー攻撃で感染させられたマルウェア(不正なプログラム)で乗っ取られてしまったからだ。この件を調査したサイバー専門家らは、この攻撃は国家によるものだと結論づけている。サイバー攻撃の本当の怖さは、このような、犯罪行為を超えたところにあると言っても過言ではない。

次章からは国家が絡むサイバー攻撃の実態と、そこから見えてくるサイバー攻撃が世界の平和や秩序、価値観に与える脅威に、焦点を移していきたい。

山田敏弘(やまだ・としひろ)

国際ジャーナリスト。米マサチューセッツ工科大(MIT)元フェロー。講談社、ロイター通信、ニューズウィーク日本版などに勤務後、MITを経てフリーに。ニューズウイーク日本版、週刊文春、週刊新潮、週刊ポスト、週刊現代などにて記事を執筆するほか『朝まで生テレビ』『教えて!ニュースライブ 正義のミカタ』『AbemaTV』などテレビにも定期的に出演。大手ニュースサイトなどでもいくつも連載を持つ。著書に、PCの脆弱性を利用する大国間のサイバー戦争を扱った『ゼロデイ 米中ロサイバー戦争が世界を破壊する』(文芸春秋)、ムンバイテロを引き起こしたパキスタン過激派ラシュカレ・トイバに迫った『モンスター 暗躍する次のアルカイダ』(中央公論社)、マリリン・モンローやロバート・ケネディ、ジョン・ベルーシなどを検死しDr・刑事クインシーのモデルになった日本人検視官トーマス野口の半生を綴った『ハリウッド検視ファイル トーマス野口の遺言』( 新潮社)、CIAのインストラクターだった日本人女性のキヨ・ヤマダに迫った『CIAスパイ養成官 キヨ・ヤマダの対日工作』(新潮社)などがある。